A 2021-es év első felében a Kaspersky ICS CERT szakértői egy furcsa anomáliára figyeltek fel az ICS-számítógépek által blokkolt kémprogram-fenyegetések statisztikáiban. Bár a támadásokban használt malware a jól ismert kémprogram-családokba – pl. Agent Tesla/Origin Logger, HawkEye és mások – tartozik, ezek a támadások azzal tűnnek ki a többi közül, hogy egy-egy támadás nagyon csekély számú (néhány, illetve pár tucatnyi) célpontra irányul, és hogy nagyon rövid az egyes kártékony minták élettartama.

A 2021. első félévében az ICS-számítógépeken blokkolt 58 586 kémprogram-minta mélyrehatóbb elemzéséből kiderült, hogy mintegy 21,2 százalékuk tartozott ebbe az új, korlátozott hatókörű, rövid élettartamú támadássorozatba. Az életciklusuk mindössze nagyjából 25 nap, ami sokkal rövidebb, mint egy „hagyományos” kémprogram-kampány élettartama.

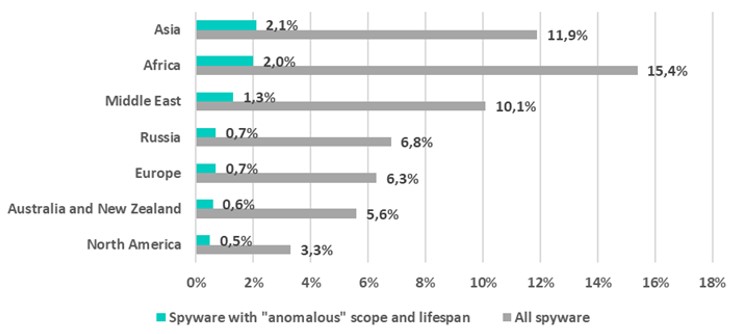

Bár ezek a „rendellenes” kémprogram-minták rövid életűek és nem terjesztik őket széles körben, mégis aránytalanul nagy arányban képviseltetik magukat az összes kémprogram-támadás között. Ázsiában például minden ötödik kémprogrammal támadott számítógépet az egyik „rendellenes” kémprogram-minta támadta meg (2,1 százalék a 11,9 százalékból).

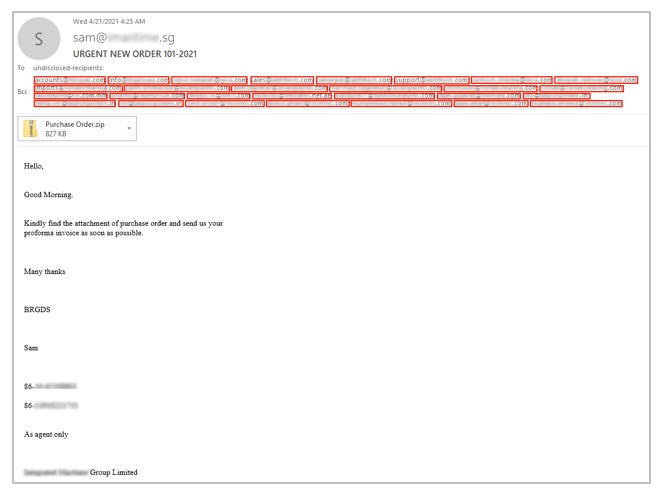

Figyelemre méltó, hogy e kampányok zöme ügyesen megírt adathalász e-maileken keresztül terjed egyik iparvállalatról a másikra. Az áldozat rendszerébe történt behatolást követően a támadó a következő támadást végrehajtó parancs- és vezérlőszerverként használja az eszközt. Az áldozat levelezőlistájához való hozzáférés birtokában a bűnözők visszaélhetnek a vállalati e-mailekkel, és még tovább terjeszthetik a kémprogramot.

A Kaspersky ICS CERT telemetria-adatai szerint világszerte több mint 2000 ipari szervezetet ölel fel az a rosszindulatú infrastruktúra, amelynek segítségével a kiberbandák az említett szervezetekkel kapcsolatban álló szervezetekre és üzleti partnereikre is kiterjesztik a támadást. Becsléseink szerint a támadások eredményeképpen feltört vagy ellopott vállalati fiókok teljes száma meghaladhatja a 7000-et.

Az ICS-számítógépekről megszerzett érzékeny adatok sokszor különböző piactereken bukkannak fel. A Kaspersky szakemberei több mint 25 különböző olyan piacteret találtak, amelyeken az ipari kampányok keretében ellopott hitelesítési adatokat árulták. Az említett piacterek elemzésből kiderült, hogy nagy kereslet mutatkozik a vállalati fiókok, különösen a távoli asztal fiókok (RDP) hitelesítési adatai iránt. Az elemzett piactereken árult RDP-fiókok több mint 46 százaléka amerikai vállalatok tulajdonában áll, míg a többi Ázsiából, Európából és Latin-Amerikából származik. Az eladásra kínált összes RDP-fiók csaknem 4 százaléka (majdnem 2000 fiók) iparvállalatokhoz tartozott.

A másik növekvő piac a „kémprogram mint szolgáltatás” piaca. Mióta néhány népszerű kémprogram forráskódja nyilvánossá vált, az online üzletek előszeretettel árulják őket szolgáltatás formájában: a fejlesztők nemcsak a malware-t kínálják eladásra termékként, hanem licencet is a malware létrehozásához, valamint hozzáférést a malware létrehozásához előkonfigurált infrastruktúrához.

„A 2021-es év folyamán a kiberbűnözők széles körben alkalmaztak kémprogramokat az ipari számítógépek támadásához. Jelenleg egy új, gyorsan fejlődő trendet láthatunk az ipari fenyegetési környezetben. Hogy elkerüljék a támadás észlelését, a bűnözők lecsökkentik a támadások méretét, és minden egyes malware-minta használatát is korlátozzák, mégpedig úgy, hogy gyorsan kikényszerítik egy újonnan létrehozott mintára cserélését. De emellett más taktikáik is vannak, például széles körben visszaélnek a vállalati levelezési infrastruktúrával a malware-ek terjesztéséhez. Ez eltér attól, amit korábban a kémprogramok kapcsán megfigyeltünk, és arra számítunk, hogy az ilyen jellegű támadások az előttünk álló évben erőre kapnak majd” – fejtette ki Miroslav Koren, a Kaspersky Kelet-Európáért felelős igazgatója.